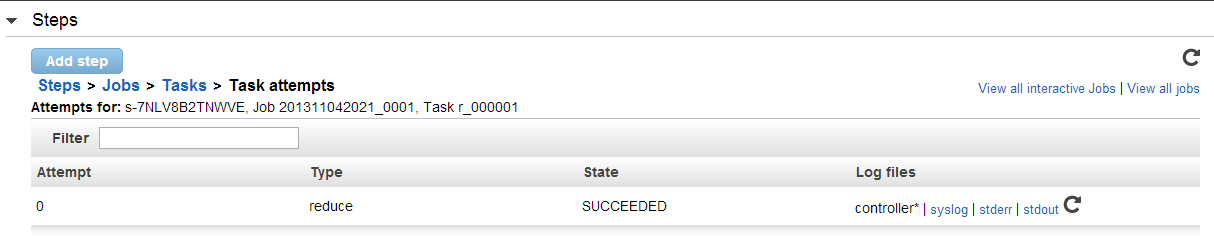

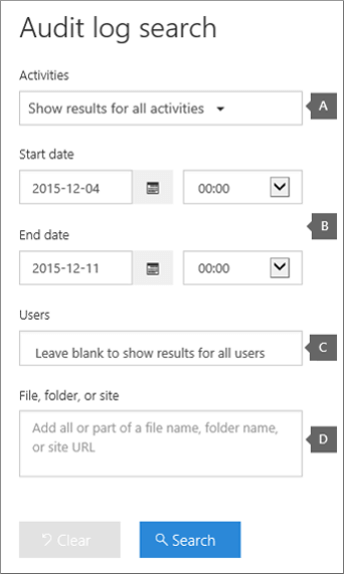

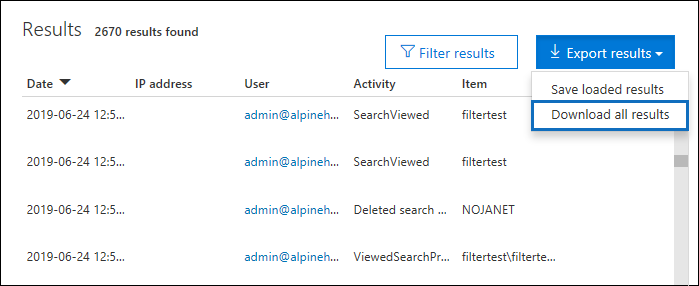

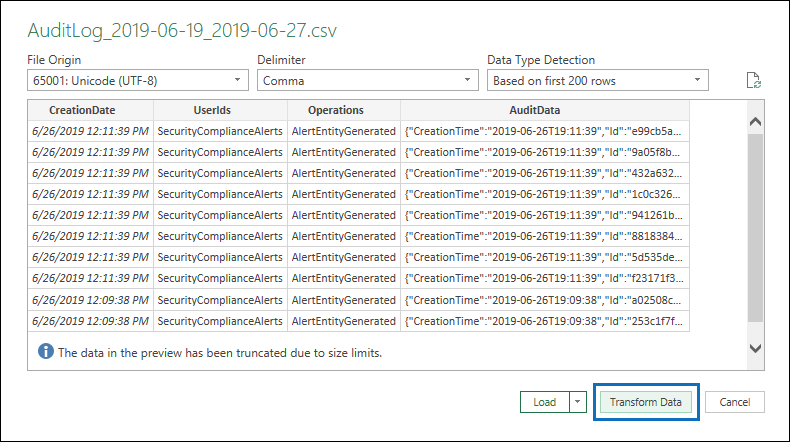

Esportare, configurare e visualizzare i record del log di controllo - Microsoft 365 Compliance | Microsoft Docs

Esportare, configurare e visualizzare i record del log di controllo - Microsoft 365 Compliance | Microsoft Docs

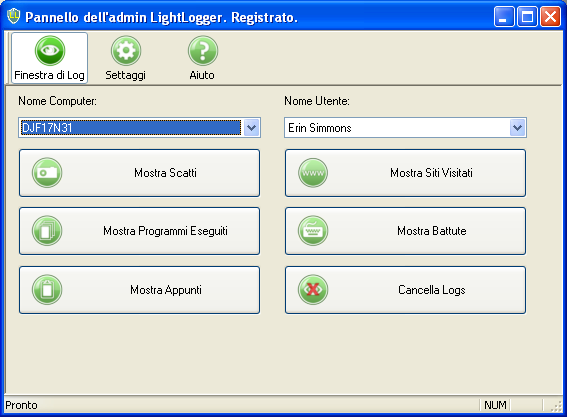

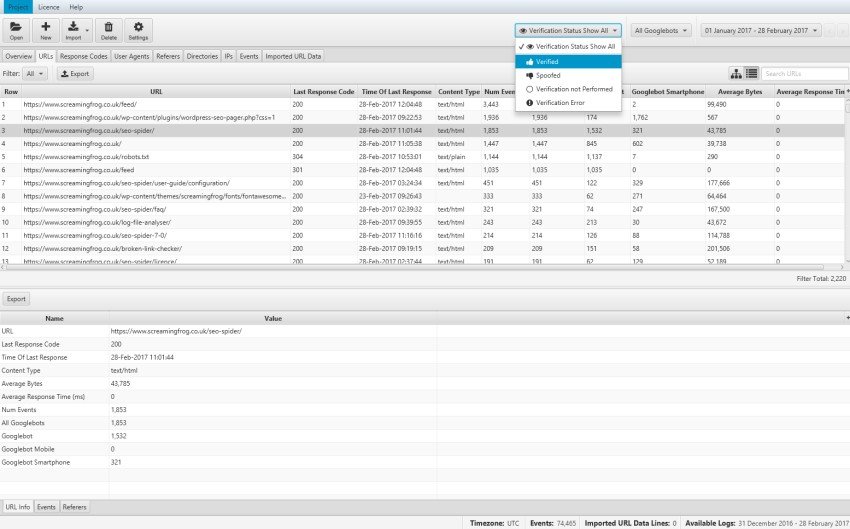

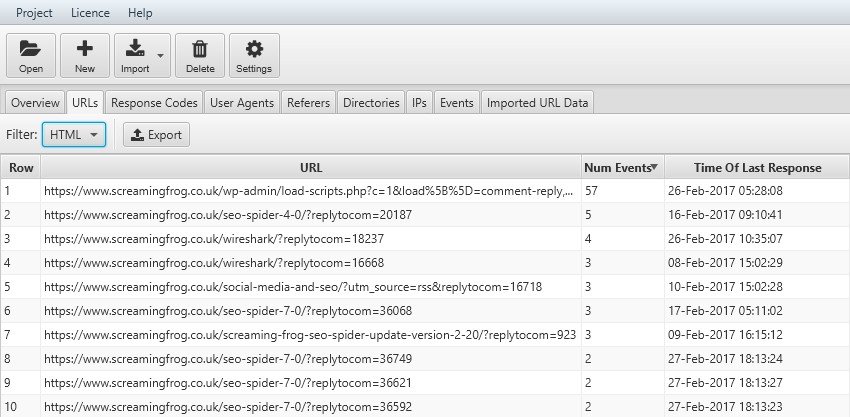

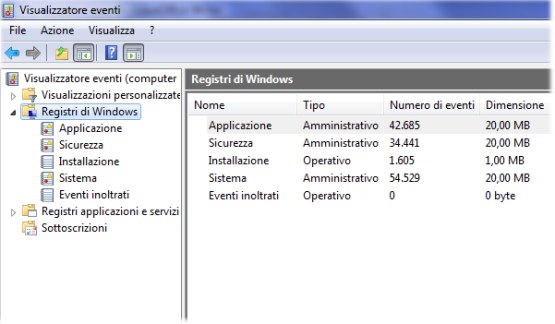

Gestione file di log: Raccolta, archiviazione e analisi dei log informatici | Informatica e Ingegneria Online

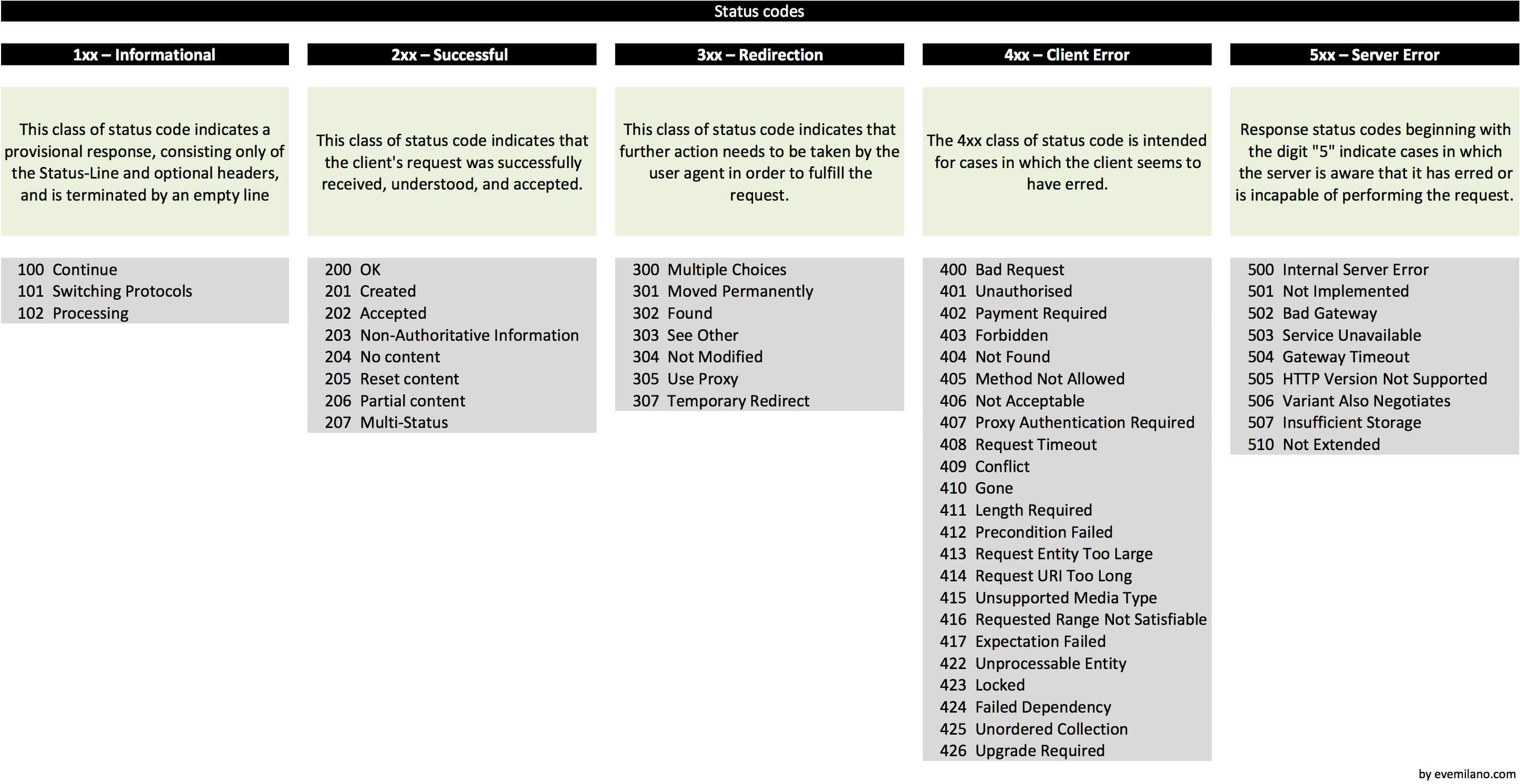

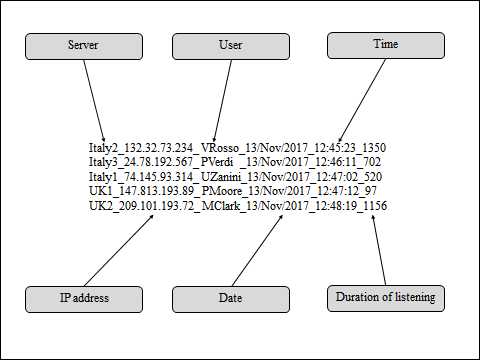

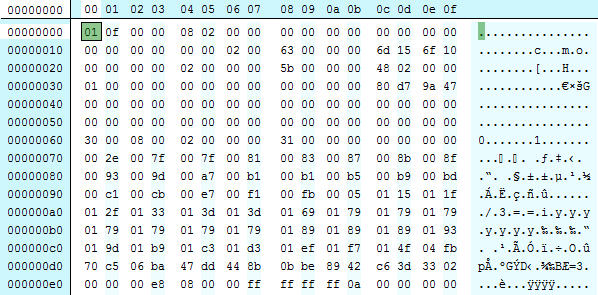

Definizione, utilità ed esempi di utilizzo dei file di log in informatica | Informatica e Ingegneria Online

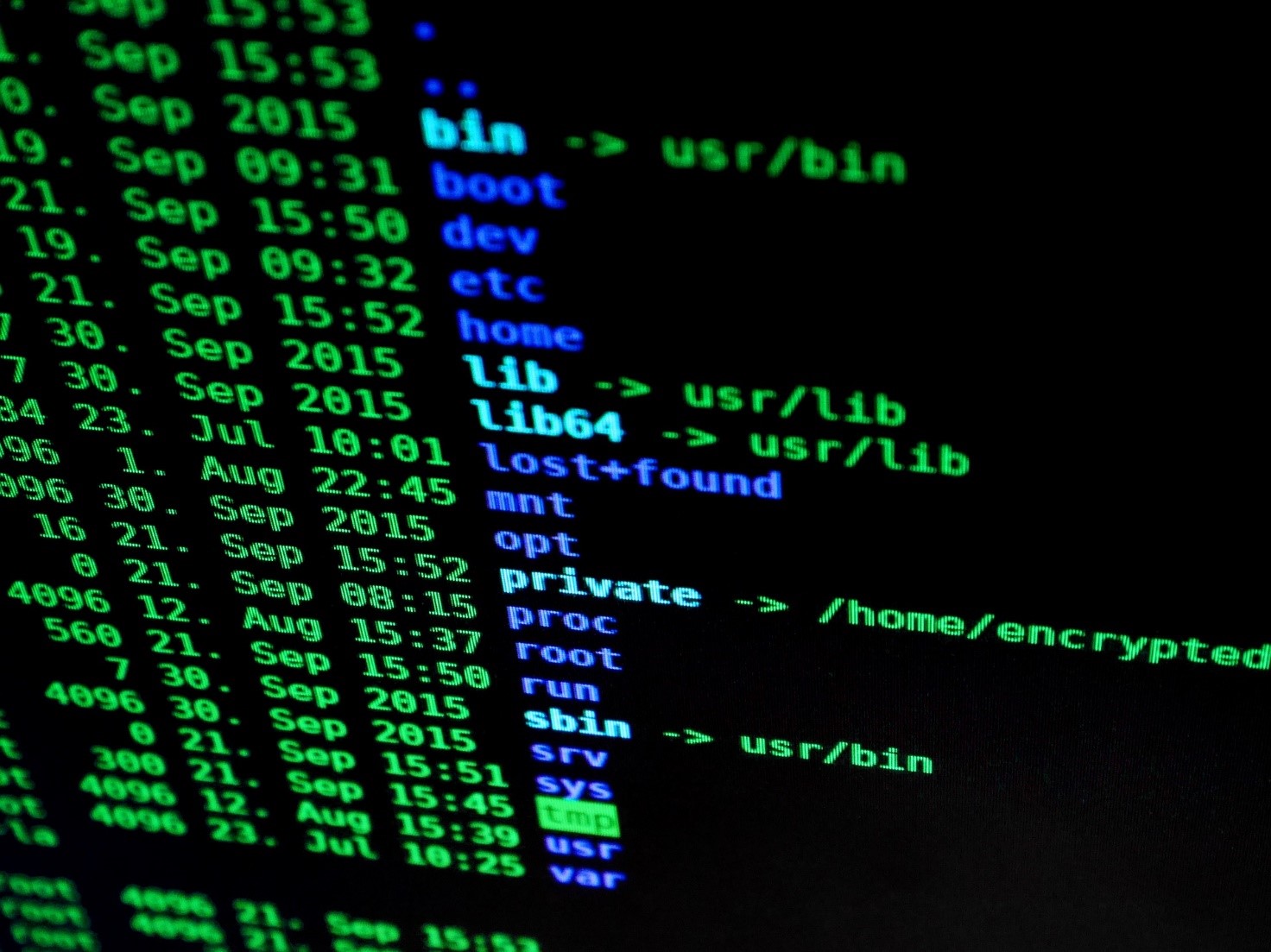

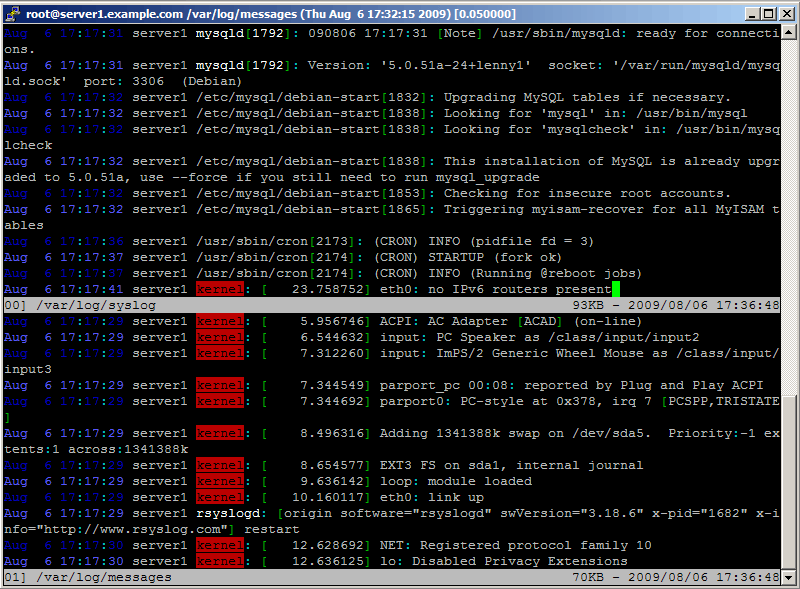

Controllo Del Server Linux Analisi Dei File Di Log Di Autenticazione in Un Sistema Operativo Fotografia Stock - Immagine di internet, linux: 98923106